Intel Tüketici Sınıfı CPU'larda Düzeltilemeyen Donanım Düzeyinde Güvenlik Açığı Keşfedildi, Ancak Sömürülmesi Zor

Intel CPU'lar, donanımın derinliklerine gömülü yeni keşfedilen bir güvenlik açığına sahiptir. güvenlik açığı düzeltilemez görünüyorve bildirildiğine göre Intel'in neredeyse tüm tüketici sınıfı CPU'larını etkiler ve bu da onu işlemcilerin en büyük ve en çok etkileyen güvenlik açıklarından biri yapar.

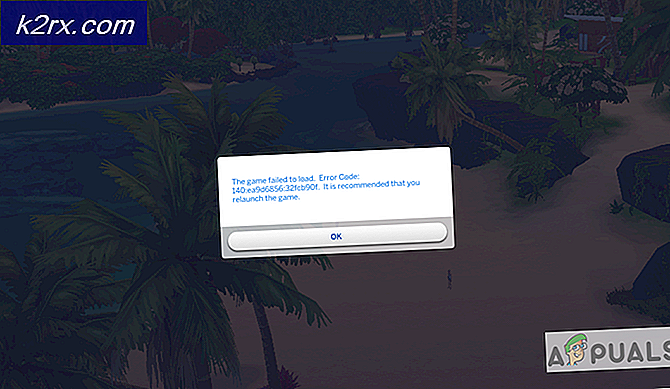

bir yeni keşfedilen güvenlik açığı Intel'in Intel Converged Security and Management Engine (CSME) ROM'unun merkezinde yer alır. Positive Technologies'deki araştırmacılar, güvenlik yamalarıyla neredeyse düzeltilemeyecek gibi görünen güvenlik açığını bulduklarını iddia ediyorlar. Ancak, Intel'in güvenlik açığından yararlanmak için kullanılabilecek yolların çoğunu engelleyebileceğini de belirtmek önemlidir. Ayrıca, güvenlik açığından yararlanmak oldukça karmaşıktır ve Intel CPU'larda çalışan bilgisayarlara yerel veya fiziksel erişim gerektirir.

Intel CPU'larda Yeni Güvenlik Açığı Önyükleme ROM'unun Hem Donanımında hem de Ürün Yazılımında Mevcut:

Yeni keşfedilen güvenlik açığı, Intel'in Intel Converged Security and Management Engine (CSME) ROM'unun çekirdeğinde yer alıyor. Intel CSME, Intel tarafından geliştirilen ve her yerde kullanılan donanım güvenlik teknolojileri için kriptografik çekirdeğin temelini oluşturur. Başka bir deyişle, DRM, fTPM ve Intel Identity Protection gibi birden çok şifreli platformdan yararlanılabilir.

Positive Technologies, "mikroişlemcilerin ve yonga setlerinin Maske ROM'unda sabit kodlanmış ürün yazılımı hatalarını düzeltmenin imkansız olduğunu" iddia ediyor. Güvenlik araştırma şirketi, Intel CPU'lardaki yeni güvenlik açığı hakkında aşağıdaki bilgileri sundu:

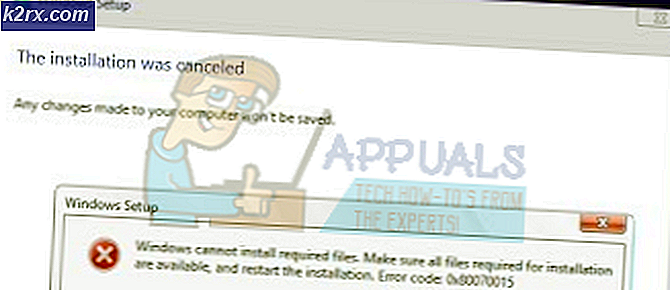

- Güvenlik açığı, önyükleme ROM'unun hem donanımında hem de belleniminde mevcuttur. Harici DMA aracıları için Intel CSME'nin SRAM'ına (statik bellek) erişim sağlayan MISA'nın (Minute IA Sistem Aracısı) IOMMU mekanizmalarının çoğu varsayılan olarak devre dışı bırakılmıştır. Bu hatayı, kulağa ne kadar etkileyici gelse de, belgeleri okuyarak keşfettik.

- Önyükleme ROM'undaki Intel CSME sabit yazılımı önce sayfa dizinini başlatır ve sayfa çevirisini başlatır. IOMMU ancak daha sonra etkinleşir. Bu nedenle, SRAM'ın harici DMA yazma işlemlerine (işlemci ana belleğine değil, DMA'dan CSME'ye) duyarlı olduğu bir dönem vardır ve Intel CSME için başlatılan sayfa tabloları zaten SRAM'dedir.

- Intel CSME sıfırlandığında MISA IOMMU parametreleri sıfırlanır. Intel CSME sıfırlandıktan sonra, yeniden başlatma ROM'u ile yürütmeye başlar.

Bilgisayar Alıcıları ve Intel CPU'larda Çalışan Bilgisayar Sahipleri Yeni "Düzeltilemez" Güvenlik Açıklarından Endişelenmeli mi?

Yeni keşfedilen güvenlik açığı, bugün mevcut olan tüm Intel yonga setlerini ve SoC'leri neredeyse etkiliyor. Yalnızca Intel'in 10. Nesil “Buz Noktası” yongaları bağışık görünüyor. Bu, Intel'in tüketici sınıfı işlemcilerinin neredeyse tamamının yeni güvenlik açığına sahip olduğu anlamına gelir.

Ancak, bu güvenlik açığından yararlanmanın zor olduğunu unutmamak önemlidir. Ayrıca Intel, güvenlik açığının saldırı vektörlerinin çoğunu potansiyel olarak kapatabilir. Başka bir deyişle, saldırganların Intel CPU'lardaki kusurdan yararlanmaya çalışmasının birkaç yolu vardır. Ancak saldırıların çoğu, yerel bir ağ veya Intel CPU'da çalışan bilgisayara fiziksel erişim gerektirecektir.

Basitçe söylemek gerekirse, yeni keşfedilen kusur uzaktan kullanılamaz. Bu, aynı etkiyi önemli ölçüde sınırlar. Bu aynı zamanda, Intel CPU'lara güvenen bireysel bilgisayar sahiplerinin ve kullanıcıların çoğunun endişelenmesine gerek olmadığı anlamına gelir.

Bankalar, içerik yönetim şirketleri, kişisel bilgi işletmeleri ve devlet altyapısı gibi ağır şifreleme ve güvenliğe güvenen şirketler, kusuru gidermek için Intel ile birlikte çalışmak zorunda kalacak. Epeyce güvenlik açıkları keşfedildi Intel CPU'larda yalnızca geçen yıl. Bu arada, Intel'in birincil rakibi olan AMD, son derece güvenli işlemciler üretme konusunda artan itibar ve donanım düzeyindeki güvenlik açıklarına karşı bağışık kalan yongalar.