Yeni Kötü Amaçlı Yazılım, Siber Casusluk Yapmak İçin Arka Kapıdan Yararlanmadan Önce Kullanıcı Etkinliğini Onaylıyor

Siber güvenlik şirketi ESET, bilinen ve bulunması zor bir bilgisayar korsanlığı grubunun, bazı belirli hedefleri olan bir kötü amaçlı yazılımı sessizce dağıttığını keşfetti. Kötü amaçlı yazılım, geçmişte radarın altından başarıyla geçen bir arka kapıdan yararlanır. Dahası, yazılım aktif olarak kullanılan bir bilgisayarı hedeflediğinden emin olmak için bazı ilginç testler gerçekleştiriyor. Kötü amaçlı yazılım etkinliği algılamazsa veya tatmin olmazsa, optimum gizliliği korumak ve olası algılamadan kaçınmak için kapanır ve ortadan kaybolur. Yeni kötü amaçlı yazılım, eyalet hükümeti mekanizmasındaki önemli şahsiyetleri arıyor. Basitçe söylemek gerekirse, kötü amaçlı yazılım tüm dünyadaki diplomatların ve devlet dairelerinin peşine düşüyor

Ke3chang Gelişmiş kalıcı tehdit grubu, yeni bir odaklanmış bilgisayar korsanlığı kampanyasıyla yeniden su yüzüne çıktı. Grup, siber casusluk kampanyalarını en az 2010'dan beri başarıyla başlatıyor ve yönetiyor. Grubun faaliyetleri ve istismarları oldukça verimli. Amaçlanan hedeflerle birleştirildiğinde, grubun bir ulus tarafından desteklendiği görülmektedir. Tarafından dağıtılan en son kötü amaçlı yazılım türü Ke3chang grup oldukça karmaşıktır. Önceden konuşlandırılan uzaktan erişim truva atları ve diğer kötü amaçlı yazılımlar da iyi tasarlanmıştı. Bununla birlikte, yeni kötü amaçlı yazılım, hedeflenen makinelere kör veya toplu bulaşmanın ötesine geçer. Bunun yerine, davranışı oldukça mantıklı. Kötü amaçlı yazılım, hedefin ve makinenin kimliğini doğrulamaya ve doğrulamaya çalışır.

ESET'teki Siber Güvenlik Araştırmacıları Ke3chang Tarafından Yeni Saldırıları Tanımladı:

En az 2010'dan beri aktif olan Ke3chang gelişmiş kalıcı tehdit grubu, APT 15 olarak da tanımlandı. Popüler Slovakya antivirüs, güvenlik duvarı ve diğer siber güvenlik şirketi ESET, grubun faaliyetlerinin doğrulanmış izlerini ve kanıtlarını belirledi. ESET araştırmacıları, Ke3chang grubunun denenmiş ve güvenilir tekniklerini kullandığını iddia ediyor. Ancak kötü amaçlı yazılım önemli ölçüde güncellendi. Dahası, bu sefer, grup yeni bir arka kapıdan yararlanmaya çalışıyor. Daha önce keşfedilmemiş ve bildirilmemiş arka kapı geçici olarak Okrum olarak adlandırılmıştır.

ESET araştırmacıları ayrıca, dahili analizlerinin, grubun diplomatik organların ve diğer devlet kurumlarının peşinden gittiğini gösterdiğini belirtti. Bu arada, Ke3chang grubu, karmaşık, hedefli ve kalıcı siber casusluk kampanyaları yürütmede son derece aktif olmuştur. Grup, geleneksel olarak hükümet yetkililerinin ve hükümetle çalışan önemli şahsiyetlerin peşine düştü. Faaliyetleri, Avrupa ve Orta ve Güney Amerika'daki ülkelerde gözlemlenmiştir.

ESET’in ilgisi ve odağı Ke3chang grubuna kalmaya devam ediyor çünkü grup şirketin ana ülkesi olan Slovakya’da oldukça aktif. Ancak grubun diğer popüler hedefleri Belçika, Hırvatistan ve Avrupa'daki Çek Cumhuriyeti. Grubun Güney Amerika'da Brezilya, Şili ve Guatemala'yı hedef aldığı biliniyor. Ke3chang grubunun faaliyetleri, güçlü donanım ve diğer yazılım araçlarına sahip devlet destekli bir bilgisayar korsanlığı grubu olabileceğini gösteriyor. ESET araştırmacısı Zuzana Hromcova, bu nedenle son saldırıların da istihbarat toplamak için uzun vadeli sürdürülebilir bir kampanyanın parçası olabileceğini belirtti: "Saldırganın ana hedefi büyük olasılıkla siber casusluk, bu yüzden bu hedefleri seçtiler."

Ketrican Kötü Amaçlı Yazılım ve Okrum Arka Kapısı Nasıl Çalışır?

Ketrican kötü amaçlı yazılımı ve Okrum arka kapısı oldukça karmaşıktır. Güvenlik araştırmacıları, arka kapının hedeflenen makinelere nasıl kurulduğunu veya düştüğünü hala araştırıyor. Okrum arka kapısının dağıtımı bir sır olarak kalmaya devam ederken, çalışması daha da büyüleyici. Okrum arka kapısı, temelde güvenlik araştırmacılarının kötü amaçlı yazılımların davranışını gözlemlemek için kullandıkları güvenli bir sanal alan olan bir sanal alanda çalışmadığını doğrulamak için bazı yazılım testleri gerçekleştirir. Yükleyici güvenilir sonuçlar almazsa, algılama ve daha fazla analizden kaçınmak için kendisini sonlandırır.

Okrum arka kapısının gerçek dünyada çalışan bir bilgisayarda çalıştığını doğrulama yöntemi de oldukça ilginç. Yükleyici veya arka kapı, farenin sol düğmesine en az üç kez tıklandıktan sonra gerçek yükü almak için yolu etkinleştirir. Araştırmacılar, bu doğrulayıcı testin öncelikle arka kapının sanal makinelerde veya korumalı alanda değil, gerçek, çalışan makinelerde çalıştığından emin olmak için yapıldığına inanıyor.

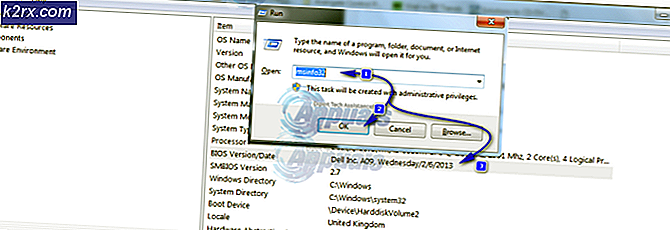

Yükleyici tatmin olduktan sonra, Okrum arka kapısı önce kendisine tam yönetici ayrıcalıkları verir ve etkilenen makine hakkında bilgi toplar. Bilgisayar adı, kullanıcı adı, ana bilgisayar IP adresi ve hangi işletim sisteminin yüklü olduğu gibi bilgileri tablo haline getirir. Daha sonra ek araçlar gerektirir. Yeni Ketrican kötü amaçlı yazılımı da oldukça karmaşıktır ve birden çok işlevi barındırır. Hatta bir yükleyicinin yanı sıra dahili bir indiriciye de sahiptir. Yükleme motoru, dosyaları gizlice dışa aktarmak için kullanılır. Kötü amaçlı yazılımın içindeki indirme aracı, güncellemeleri isteyebilir ve hatta ana makinenin derinliklerine nüfuz etmek için karmaşık kabuk komutları çalıştırabilir.

ESET araştırmacıları, daha önce Okrum arka kapısının Mimikatz gibi ek araçlar dağıtabildiğini gözlemlemişlerdi. Bu araç aslında gizli bir keylogger'dır. Tuş vuruşlarını gözlemleyip kaydedebilir ve diğer platformlara veya web sitelerine giriş kimlik bilgilerini çalmaya çalışabilir.

Bu arada araştırmacılar, Okrum arka kapısı ve Ketrican kötü amaçlı yazılımının güvenliği aşmak, yüksek ayrıcalıklar vermek ve diğer yasadışı faaliyetleri yürütmek için kullandıkları komutlarda birkaç benzerlik fark ettiler. İkisi arasındaki açık benzerlik, araştırmacıların ikisinin yakından ilişkili olduğuna inanmalarına neden oldu. Hromcova, bu yeterince güçlü bir ilişki değilse, her iki yazılımın da aynı kurbanları hedeflediğini belirtiyor: "Okrum arka kapısının 2017'de derlenmiş bir Ketrican arka kapısını kapatmak için kullanıldığını keşfettiğimizde noktaları birleştirmeye başladık. Bunun üzerine , Okrum kötü amaçlı yazılımından ve 2015 Ketrican arka kapılarından etkilenen bazı diplomatik kuruluşların da 2017 Ketrican arka kapılarından etkilendiğini gördük. "

Yıllar farklı olan ilgili iki kötü amaçlı yazılım parçası ve Ke3chang gelişmiş kalıcı tehdit grubunun sürekli faaliyetleri, grubun siber casusluğa sadık kaldığını gösteriyor. ESET kendinden emin, grup taktiklerini geliştiriyor ve saldırıların doğası karmaşıklık ve etkinlik açısından artıyor. Siber güvenlik grubu, grubun istismarlarını uzun süredir kayıt altına alıyor ve ayrıntılı bir analiz raporu tutuyor.

Son zamanlarda bir bilgisayar korsanlığı grubunun diğer yasa dışı çevrimiçi faaliyetlerinden nasıl vazgeçtiğini ve siber casusluğa odaklanmaya başladı. Bilgisayar korsanlığı gruplarının bu aktivitede daha iyi beklentiler ve ödüller bulması oldukça muhtemeldir. Devlet destekli saldırıların artmasıyla birlikte, haydut hükümetler de grupları gizlice destekleyebilir ve değerli devlet sırları karşılığında onlara bir af teklif edebilir.